Buscar este blog

Yet another security blog with random() shit done by yet another guy in the infosec industry based in Mexico.

Entradas

Mostrando entradas de 2013

IOActive Labs Research: A Short Tale About executable_stack in elf_read_implies_exec() in the Linux Kernel

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

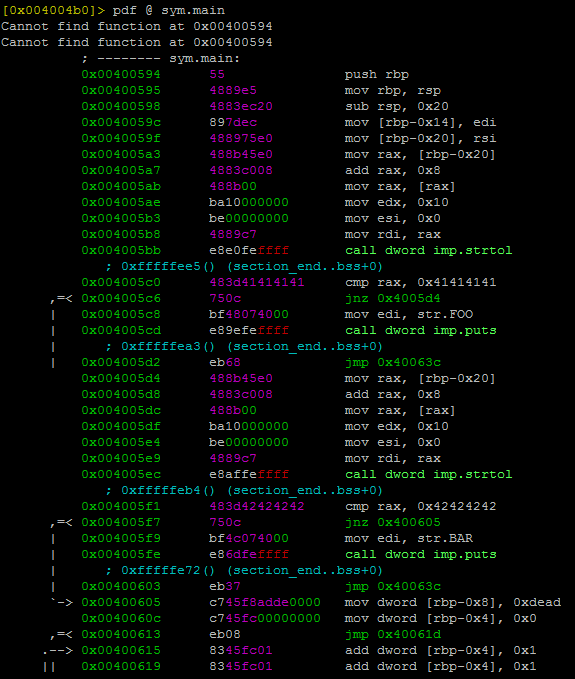

"Binary Diffing" visual en Linux con Radare2

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

twitCheck.py - Identificador de amigos inactivos en Twitter por @EternalTodo

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

IOActive Labs Research: Can GDB's List Source Code Be Used for Evil Purpos...

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

DotDotPwn - The Directory Traversal Fuzzer: New Contributions to DotDotPwn !

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

ssl_hostname_resolver.pl : CN (Common Name) grabber on X.509 Certificates over HTTPS

- Obtener enlace

- Correo electrónico

- Otras aplicaciones